Et pour terminer, le module CCM (Control Continuous Monitoring) est la solution ultime pour superviser vos contrôles qu’il s’agisse de contrôles compensatoires, ITGC, RGPD, SAPIN2, SOX,… CCM est un concept qui se concentre sur la surveillance constante du système...

IAM (Identity Access Management)

L'objectif principal de l'IAM est de gérer de manière centralisée les identités des utilisateurs (employés, clients, partenaires, etc.) et de contrôler leur accès aux systèmes, applications, données et autres ressources. Les principales composantes de l'IAM incluent...

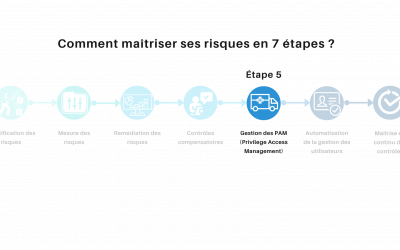

Gestion des PAM (Privilege Access Management)

Dans un environnement SAP, différents utilisateurs ont besoin d'accéder à des fonctions spécifiques en fonction de leurs responsabilités et de leurs tâches. La gestion des droits à privilège permet de contrôler quelles transactions, quelles données et quelles...

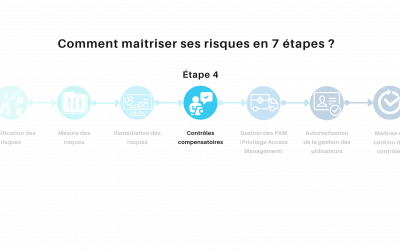

Contrôles Compensatoires

Vous êtes arrivés à un niveau de risques acceptable, mais il faut maintenant prouver qu’ils sont parfaitement sous contrôle ! Bien souvent, nous constatons que les clients disposent déjà de procédures internes qui couvrent parfaitement ces risques résiduels, il ne...

Risk remediation

Remédier aux risques liés à la séparation des tâches est une étape importante pour garantir la conformité et réduire le risque de fraude au sein de votre organisation. Voici quelques stratégies clés pour remédier aux risques liés à la séparation des tâches : ...

How to measure your risks?

Le choix du bon outil d'analyse des risques liés à la séparation des tâches est essentiel pour les entreprises afin de maintenir la conformité, de réduire le risque de fraude et de garantir l'efficacité des opérations. Voici quelques facteurs clés à prendre en...

Maîtriser les accès pour optimiser l’Intégrité de vos données financières

Maîtriser les accès pour optimiser l’Intégrité de vos données financières ! Le contrôle des identités et des autorisations est un facteur clef de la maîtrise des risques liés aux processus du SI : Séparation des tâches (SOD), données sensibles, activités critiques…. ...

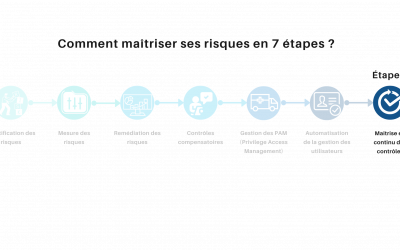

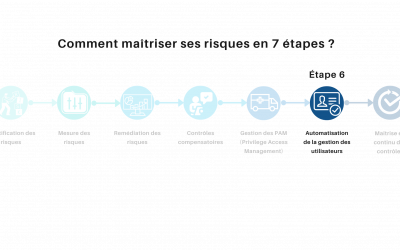

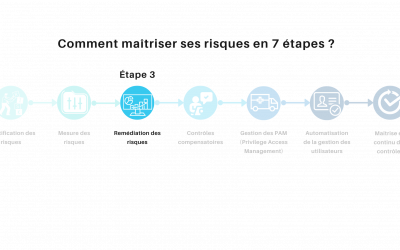

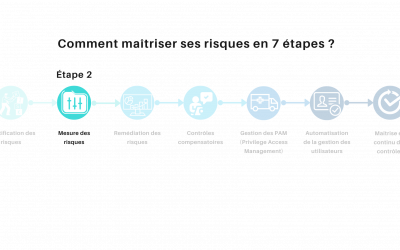

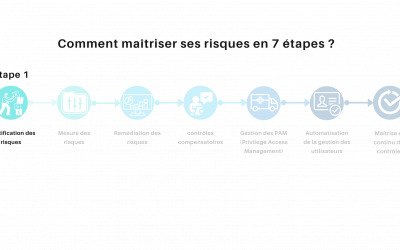

How to control your risks in 7 steps?

What if reducing your SAP authorization risk and maintaining compliance over time was simple? Organizations are forced to increase their vigilance to minimize the possibility of error, fraud or malfeasance...

Intrusion tests, SWAWE results

Intrusion tests, SWAWE's results SWAWE has been abused by the teams of INTRINSEC who have conducted a vulnerability audit of our platform hosted at OVH. We have voluntarily left this environment "open" so that the weaknesses...