Si la réduction des risques liés à vos autorisations SAP et le maintien durable en conformité devenaient simples ?

Les organisations sont obligées de renforcer leur vigilance pour limiter au maximum les possibilités d’erreur, de fraude ou de malversation qui pourraient nuire aux données financières ou à la confiance des salariés, actionnaires et investisseurs.

Bien souvent, dans les fraudes constatées, le danger vient de l’intérieur, des utilisateurs qui cumulent trop de droits leur permettant d’agir en toute tranquillité…

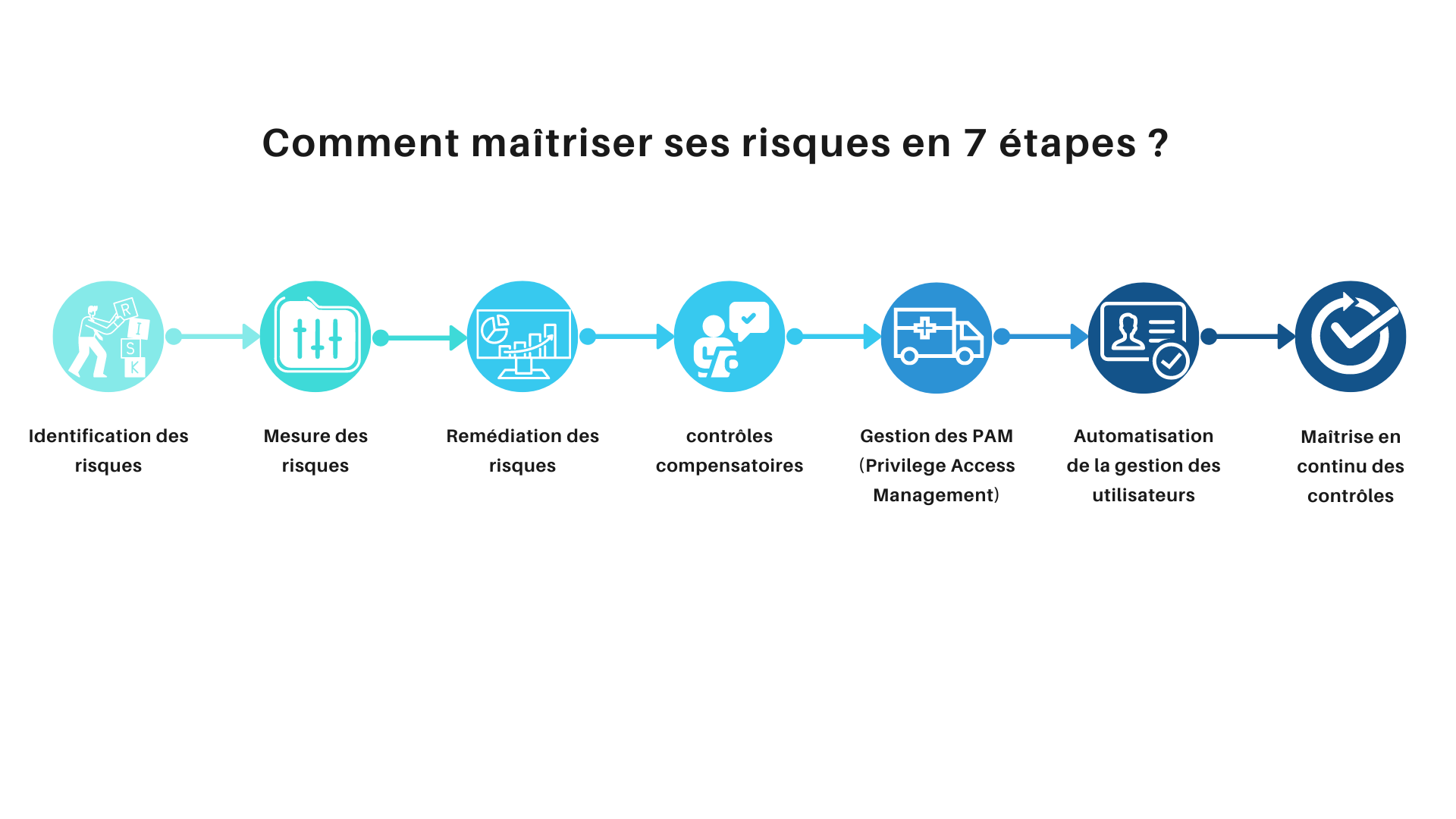

- L’identification des risques

Pour garder la maîtrise des risques (SoD : Segregation of Duties et actions sensibles) et répondre aux attentes des auditeurs, il devient essentiel de définir cette matrice.

Mais il est tout aussi important de penser à intégrer les éventuels flux que vous prévoyez d’implémenter et surtout les fonctions que vous jugez critiques ou sensibles, sans oublier vos développements spécifiques.

Pour éviter d’obtenir de nombreux risques non avérés (‘faux positifs’), il est impératif que la composition des actions composant le risque soit la plus fine possible.

Ne la négligez pas, chaque organisation est différente et les risques qui s’appliquent chez les uns ne concernant pas forcément les autres !

- Comment mesurer vos risques ?

Vous avez maintenant une matrice de risques qui correspond à vos contraintes réglementaires, c’est un très bon début, reste à choisir la solution disposant d’un moteur d’analyses de risques, rapide et puissant car il n’est pas possible de les mesurer manuellement.

La rapidité de calcul et les capacités de personnalisation des rapports et tableaux de bord vous permettront de disposer de différents niveaux d’analyse en fonction des interlocuteurs.

En effet, un consultant en charge de la remédiation des rôles et utilisateurs aura besoin d’analyses très détaillées, alors que les responsables et sponsors tendront plus naturellement vers des états synthétiques résumant l’avancement du projet et l’évolution des risques globalement !

Les possibilités d’intégration dans votre paysage système est un autre critère ne devant pas être négligé si vous envisagez une interface avec d’autres logiciels à termes…

La solution SWAWE RISK effectue une lecture en temps réel des informations liées aux autorisations dans SAP. L’information est donc en permanence à jour et fiable. De plus, SWAWE RISK permet de retraiter ces informations rapidement pour en avoir une vision synthétique sous forme de reports, graphiques ou tableaux de bord.

- Remédiation des risques

Vous disposez maintenant du premier résultat montrant votre niveau d’exposition aux risques, c’est parfait, mais en fonction de ce constat plus ou moins alarmant, que convient-il de faire pour améliorer rapidement cette situation ?

Les rôles distribués aux utilisateurs permettent-ils de respecter ces contraintes de séparation des tâches et de maîtrise des accès aux fonctions critiques ?

La réponse semble évidente lorsque l’on constate que les rôles individuels cumulent à eux-seuls un certain nombre de risques SoD (par exemple, un rôle donnant accès à 10 fonctions de la matrice devra être séparé en minimum 10 rôles distincts pour assurer une bonne répartition fonctionnelle, sans compter les contraintes opérationnelles), avoir des rôles sans risque SoD est un prérequis à la réussite d’une démarche de remédiation !

Si le nombre de rôles « à risques » est trop élevé, une refonte s’impose…

Nous avons constaté une diminution des risques SoD de l’ordre de 60 % par le simple fait de ne donner aux utilisateurs que des rôles sans conflits.

Il conviendra ensuite de faire l’effort au niveau utilisateurs pour continuer cette réduction de risques en fonction des capacités de l’organisation, puis de mettre en place des contrôles compensatoires pour les risques résiduels acceptés.

N’hésitez pas à consulter nos cas clients !

- Quels contrôles compensatoires pour quels risques ?

Vous êtes arrivés à un niveau de risques acceptable, mais il faut maintenant prouver qu’ils sont parfaitement sous contrôle !

Bien souvent, nous constatons que les clients disposent déjà de procédures internes qui couvrent parfaitement ces risques résiduels, il ne reste donc plus qu’à les identifier et les décrire pour satisfaire les auditeurs (et s’assurer qu’ils sont correctement faits, mais nous en reparlerons point 7).

Il existe aussi certaines fonctionnalités dans SAP® qui peuvent vous aider à maitriser nativement certaines fonctions sensibles (comme la mise en place du « Dual Control » pour systématiser la validation des changements de données sensibles des fiches client et fournisseur…).

Lisez notre cas d’usage : Suivre les recommandations d’audit et le prouver aux auditeurs

- Mettre en place un outil de gestion des PAM (Privilege Access Management)

Il arrive souvent que des accès plus larges soient conservés pour des raisons de confort et de besoins opérationnels urgents.

Effectivement, il n’est pas question de bloquer une clôture comptable ou les interventions d’administrateurs par manque de droits.

Il existe des solutions de gestion des droits à privilèges (PAM) qui permettent non-seulement de transférer les droits dont vos utilisateurs ont besoin ponctuellement ou de façon urgente (avec ou sans un workflow d’approbation), mais aussi d’ajouter des contrôles supplémentaires : toutes les actions réalisées sont tracées et historisées dans l’outil pour qu’ils soient revus et contrôlés ultérieurement.

Alors pourquoi s’en priver si cela permet de réduire encore les risques de vos utilisateurs tout en garantissant l’autonomie de vos utilisateurs ?

Regardez la solution SWAWE PAM pour de plus amples informations.

- Automatisation de la gestion des utilisateurs

Maintenant que tous vos risques sont réduits et sous contrôle, comment éviter de nouvelles dérives ?

Par la mise en place d’une solution d’automatisation de la gestion des utilisateurs !

En plus du retour sur investissement, ces solutions vont vous apporter un gain significatif de temps de traitement des demandes, de satisfaction des utilisateurs et de maitrise des risques avec la mise en place de simulation préventive.

Les managers en charge de la validation des demandes sont avertis de l’impact en termes de risques de la demande en cours en fonction des droits déjà existants de l’utilisateur.

Avec la traçabilité de ce genre de solution, vous éliminez également les problèmes de délais d’archivage des comptes (si l’information arrive bien d’une source de données de type SI RH) et vous améliorez très significativement votre capacité de réponse aux attentes des auditeurs !

- Maîtrise en continu des contrôles

Et pour terminer, la solution ultime qui vous permettra une supervision optimum de vos contrôles, le CCM (Continuous Control monitoring).

Qu’il s’agisse de contrôles compensatoires, RGPD, SAPIN2, SOX, ITGC,… Le CCM permet de matérialiser ces contrôles sous forme d’une liste de tâches périodiques pour que ces derniers soient attribués aux interlocuteurs dédiés et réalisés à l’échéance (dans le cas contraire, une procédure de relance et d’escalade est personnalisable).

Une fois le contrôle réalisé, le résultat est stocké et tout le cycle de vie de chaque tâche reste accessible avec des tableaux de bord assurant un suivi parfait.

Pour finir, le niveau de conformité est également garanti par ce processus, alors, pourquoi s’en priver ?

Le cas de notre client ARAYMOND pourrait vous intéresser.