Enjeux de la gestion des identités et des accès (IAM) pour les systèmes critiques

L’essentiel en 3 points :

Maîtrise du risque SoD : Analyse préventive et simulation des conflits de séparation des tâches pour garantir la conformité SAP/ERP.

Automatisation du cycle de vie : Gestion fluide des processus Joiner-Mover-Leaver via des Business Profiles pour éliminer les comptes dormants.

Audit-Ready : Traçabilité complète et historisation native de chaque action pour simplifier les contrôles réglementaires.

Dans un écosystème SI de plus en plus fragmenté, la gestion des identités et des accès (IAM) n’est plus une simple tâche administrative, c’est le premier rempart de votre stratégie de cybersécurité. Pour un RSSI ou un gestionnaire d’environnements SAP, l’enjeu est double : garantir l’étanchéité des accès tout en offrant une agilité opérationnelle maximale.

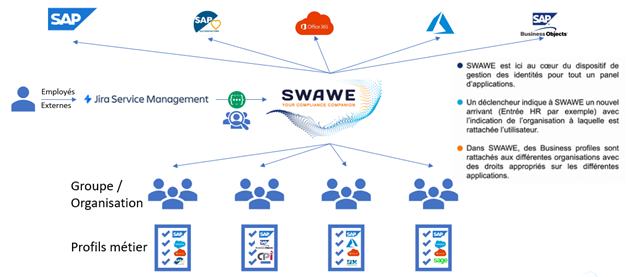

L’objectif de SWAWE IAM est de centraliser et d’orchestrer le cycle de vie des identités (collaborateurs, prestataires, comptes de service) pour transformer l’accès en un actif sécurisé.

Le triptyque de confiance SWAWE :

- Authentification & Intégrité : Garantir que l’utilisateur est bien celui qu’il prétend être.

- Autorisation granulaire : Appliquer le principe du « Moindre Privilège » (Least Privilege) au sein de vos écosystèmes complexes.

- Gouvernance automatisée : Supprimer l’erreur humaine dans le provisionnement et le déprovisionnement des droits.

Architecture et fonctionnement : l’approche « Business Profiles »

Contrairement aux solutions génériques, SWAWE IAM structure les droits via des Business Profiles. Cette couche d’abstraction permet de traduire des rôles métier complexes en autorisations techniques réelles dans vos systèmes distants (SAP, AD, SaaS).

L’automatisation du cycle de vie (Joiner, Mover, Leaver) : SWAWE garantit qu’un départ de l’entreprise ou un changement de poste entraîne une révocation immédiate ou une mise à jour des droits, supprimant ainsi les « comptes dormants », vecteurs privilégiés des cyberattaques.

La valeur ajoutée pour le RSSI et l’expert SAP

Une solution IAM (Identity and Access Management), également connue sous le nom de gestion des identités et des accès, offre de nombreux avantages pour les organisations, en particulier dans un monde de plus en plus axé sur la sécurité et la gestion des données. Voici quelques-uns des principaux bénéfices d’une solution IAM :

1/ Sécurité renforcée. Contrôle des accès : SWAWE permet de définir de manière précise qui a accès à quelles applications/ autorisations.

2/ Gestion centralisée des identités. SWAWE centralise la gestion des utilisateurs et des droits d’accès, ce qui simplifie la gestion des comptes et des autorisations à travers l’ensemble de l’organisation.

3/ Conformité aux réglementations. SWAWE aide les organisations à se conformer aux réglementations en matière de sécurité des données et de confidentialité.

4/ Réduction des risques. L’analyse des risques critiques ou SOD peut se faire à tout moment dans SWAWE. En phase de projet ou maintenance, il est parfois utile de pouvoir simuler des changements d’assignations de droits pour connaître les impacts sur les risques, sans pour autant lui assigner réellement les droits. C’est une analyse préventive des risques.

5/ Productivité améliorée. SWAWE simplifie la gestion des utilisateurs, ce qui permet aux équipes informatiques de gagner du temps et de se concentrer sur des tâches plus stratégiques.

6/ Gestion des cycles de vie des comptes. SWAWE automatise la création, la modification et la désactivation des comptes utilisateur, ce qui facilite la gestion des comptes utilisateurs tout au long de leur cycle de vie au sein de l’organisation.

7/ Visibilité et audit. SWAWE permet de stocker et historiser toutes les actions liées à la gestion des identités et à l’assignation des droits applicatifs. L’automatisation des différents process paramétrés dans l’IAM garantit la qualité et la conformité des informations qui y sont contenues.

En résumé, SWAWE IAM est essentielle pour renforcer la sécurité, simplifier la gestion des identités et des accès, garantir la conformité aux réglementations et améliorer la productivité au sein d’une organisation.

Fonctionnalités

Automatisation de la gestion des identités. La gestion et la maîtrise du cycle de vie des utilisateurs sont souvent difficiles car la plupart du temps les processus se font “manuellement” sans un outil qui centralise et automatise les processus liés à la sécurité applicative. SWAWE permet cette automatisation en garantissant le respect du processus d’approbation, de traçabilité et de séparation des tâches.

Analyses de risques préventives. L’analyse des risques critiques ou SOD peut se faire à tout moment dans SWAWE. En phase de projet ou maintenance, il est parfois utile de pouvoir simuler des changements d’assignations de droits pour connaître les impacts sur les risques, sans pour autant lui assigner réellement les droits. C’est une analyse préventive des risques.

Workflow de validation personnalisable. Pour respecter les best practices, il est nécessaire de mettre en place un process de validation lors de la création ou la mise à jour de la fiche utilisateur. Les workflows peuvent être définis à différents niveaux : lors de la validation de la demande par un manager (en lien avec le rattachement du bénéficiaire à une organisation), lors de la validation par un process owner risks les analyses SoD, lors d’une validation par un interlocuteur supplémentaire pour compléter/valider la demande initiale…

Intégration avec vos outils existants. SWAWE peut être utilisé de façon indépendante, mais il peut aussi s’intégrer dans la cartographie des applications existantes de l’entreprise. Cela évite à l’entreprise de démultiplier ses applications et de conserver ainsi un outil qui centralise ses identités et les droits applicatifs associés. Les interactions d’un point de vue technique entre l’application de l’entreprise et SWAWE se font via des APIs.

Rapports et tableaux de bords sur mesure. SWAWE dispose par défaut d’un ensemble de tables qui permettent de créer des tableaux de bord ou des rapports selon les besoins de l’entreprise. Dans le cadre de l’IAM, on peut par exemple mettre en place des reports sur les comptes actifs/inactifs, sur les types d’utilisateurs, sur les nouveaux risques apparus lors des dernières créations, ou créer des listes détaillées avec l’utilisation des transactions ou avec le détail des risques ou avec le nom des droits métier associés…

Matérialisation des preuves pour les auditeurs. SWAWE permet de stocker et historiser toutes les actions liées à la gestion des identités et à l’assignation des droits applicatifs. De la demande de création d’un utilisateur jusqu’au provisionning de celui-ci dans le système, toutes les informations sont tracées et historisées, et par conséquent auditables.

Pourquoi choisir SWAWE IAM ?

Pour une organisation moderne, SWAWE IAM n’est pas qu’un outil de gestion, c’est un levier de résilience. En automatisant les processus de sécurité applicative, vous permettez à vos équipes IT de passer d’un mode « pompier » (gestion manuelle des tickets d’accès) à un mode « stratège » (pilotage de la gouvernance et des risques).

L’avis de l’expert : « L’intégration de SWAWE avec les outils existants et sa capacité à simuler les risques avant leur apparition en font une solution de choix pour les environnements où la conformité n’est pas négociable. »